Προηγμένες χρήσεις για το Nmap

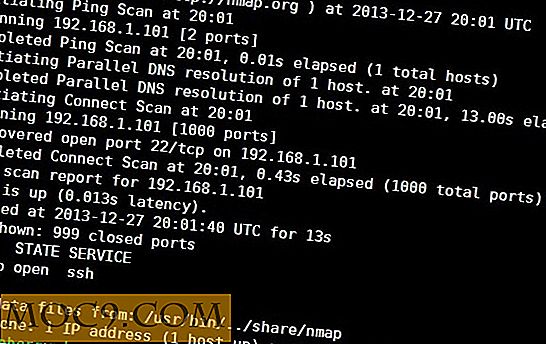

Μετά από το πρώτο μέρος αυτής της σειράς, είναι καιρός να εξετάσουμε ορισμένα από τα πιο εξελιγμένα χαρακτηριστικά του nmap . Αρχίζοντας με τη βασική σάρωση λιμένων, είναι δυνατό να λάβετε περισσότερες πληροφορίες σχετικά με τη σάρωση προσθέτοντας τη σημαία -vv :

nmap -vv 192.168.1.101

Η έξοδος θα φαίνεται κάπως έτσι:

Στο πρώτο μέρος εξετάσαμε τον τρόπο σάρωσης μιας σειράς διευθύνσεων. Υπάρχει ένας ακόμη τρόπος για να εκτελέσετε τη σάρωση, αλλά αυτή τη φορά καθορίζοντας τον αριθμό των δυαδικών ψηφίων από τη μάσκα υποδικτύου:

nmap 192.168.1.1/24

Η παραπάνω εντολή θα σαρώσει όλους τους κεντρικούς υπολογιστές από το 192.168.1.0 έως το 192.168.1.255 σε ένα δίκτυο που έχει μάσκα υποδικτύου 255.255.255.0. Αν και είναι δυνατές μεγαλύτερες μάσκες υποδικτύου (π.χ. 255.255.0.0 είναι / 16), αυτό θα μπορούσε να προκαλέσει τη σάρωση ενός μεγάλου αριθμού κεντρικών υπολογιστών και θα έπρεπε να αποφευχθεί.

Για να πάρετε το nmap για να δημιουργήσετε μια λίστα με τους κεντρικούς υπολογιστές που θα σαρώσει, χρησιμοποιήστε τη σημαία -sL :

nmap-sL 192.168.1.1/24

Σε αυτή την περίπτωση, η έξοδος θα είναι μια λίστα διευθύνσεων (μία ανά γραμμή) ξεκινώντας από 192.168.1.0 και τελειώνοντας στο 192.168.1.255.

Εάν υπάρχουν στο δίκτυο σας κεντρικοί υπολογιστές που αντιτίθενται στη σάρωση (για παράδειγμα, διακομιστές με εγκατεστημένα συστήματα ανίχνευσης εισβολών ή ορισμένους τύπους συσκευών τείχους προστασίας), μπορείτε να πείτε στο nmap να παραλείψετε μια συγκεκριμένη διεύθυνση χρησιμοποιώντας τη σημαία -exclude . Το παρακάτω παράδειγμα θα σαρώσει όλους τους κεντρικούς υπολογιστές από το .0 έως το .255 αλλά όχι το 192.168.1.4:

nmap 192.168.1.1/24 -αποκλεισμός 192.168.1.4

Λαθραία

Όταν ψάχνετε για ανοιχτές θύρες, το nmap μπορεί να χρησιμοποιήσει πολλούς διαφορετικούς τύπους μεθόδου σάρωσης. Οι συνδέσεις δικτύου δημιουργούνται χρησιμοποιώντας το πρωτόκολλο TCP. Ορίζει ποια πακέτα δεδομένων αποστέλλονται και ποια θα πρέπει να είναι η απάντηση. Για να δημιουργηθεί μια σύνδεση, ένα πακέτο SYN αποστέλλεται πρώτα στον κεντρικό υπολογιστή. Εάν η θύρα είναι ανοιχτή και ο κεντρικός υπολογιστής είναι πρόθυμος να δεχτεί συνδέσεις τότε απαντά με την αποστολή ενός πακέτου SYN-ACK. Στη συνέχεια, ο πελάτης θα στείλει ένα πακέτο ACK για να ολοκληρώσει τη σύνδεση. Αυτή η σύνδεση χρησιμοποιείται στη συνέχεια υψηλότερα από λογισμικό όπως προγράμματα περιήγησης ιστού και προγράμματα ηλεκτρονικού ταχυδρομείου. Όταν ενεργοποιείται από έναν κανονικό λογαριασμό χρήστη, αυτό ακριβώς κάνει το nmap για κάθε σαρωμένη θύρα. Εάν δημιουργηθεί μια σύνδεση, η θύρα αναφέρεται ως ανοιχτή.

Αν όμως το nmap χρησιμοποιηθεί από έναν root λογαριασμό ή χρησιμοποιώντας το sudo, τότε το προεπιλεγμένο πρόγραμμα σάρωσης είναι γνωστό ως ημι-ανοικτή σάρωση. Σε αυτό το σενάριο, το nmap δημιουργεί τα ίδια τα πακέτα TCP χαμηλού επιπέδου (αντί να χρησιμοποιεί το υποκείμενο λειτουργικό σύστημα για να το κάνει εξ ονόματός του) και όταν λαμβάνει το SYN-ACK, δεν απαντά με ένα ACK και επομένως μια πλήρης σύνδεση είναι δεν έχει καθιερωθεί. Αλλά επειδή ο κεντρικός υπολογιστής απάντησε με ένα SYN-ACK, αυτό σημαίνει ότι η θύρα είναι ανοιχτή και είναι διαθέσιμη για πλήρη σύνδεση. Το πλεονέκτημα της μισής ανοιχτής σάρωσης είναι ότι είναι ταχύτερη και δεν προκαλεί το λογισμικό διακομιστή να ακούει στη θύρα να καταγράφει μια σύνδεση.

Μπορείτε να διασφαλίσετε ότι χρησιμοποιείται η μισή ανοιχτή σάρωση χρησιμοποιώντας τη σημαία -sS . Όταν συνδυάζεται με το -vv, μπορείτε να δείτε το nmap αναφέροντας τη χρήση του "SYN Stealth Scan" για την ανίχνευση του host. Εδώ είναι η πλήρης εντολή:

sudo nmap -sS -vv 192.168.1.101

Επίσης, παρατηρήστε ότι το nmap δίνει τώρα μια αναφορά για τον αριθμό των ακατέργαστων πακέτων που παράγει, ώστε να μπορεί να εκτελέσει τη μισή ανοιχτή σάρωση.

Όλα φωτίζονται σαν χριστουγεννιάτικο δέντρο

Υπάρχει ένας ακόμα τύπος σάρωσης που αξίζει να αναφερθεί και αυτό είναι η σάρωση NULL και οι φίλοι της - η σάρωση FIN και η σάρωση Xmas. Στο πρότυπο TCP, υπάρχει ένα μικρό τμήμα το οποίο λέει σε μια εφαρμογή TCP τι πρέπει να κάνει εάν λάβει ένα πακέτο με λανθασμένες σημαίες. Το πρακτικό αποτέλεσμα αυτής της "οπής βρόχου" είναι ότι όλα τα πακέτα που δεν περιέχουν τα bits SYN, RST ή ACK θα έχουν ως αποτέλεσμα ένα πακέτο RST που επιστρέφεται, εάν η θύρα είναι κλειστή και καμία απάντηση καθόλου εάν η θύρα είναι ανοιχτή. nmap μπορεί να το χρησιμοποιήσει προς όφελός του στέλνοντας παραμορφωμένα πακέτα και περιμένοντας να δούμε αν υπάρχει απάντηση.

Η σάρωση NULL, η οποία ενεργοποιείται χρησιμοποιώντας το -sN, δεν θέτει κανένα bit στην κεφαλίδα πακέτου. Η σάρωση FIN, -sF, ορίζει το bit TCP FIN και η σάρωση Xmas, -sX, ορίζει τις σημαίες FIN, PSH και URG. Ονομάζεται το σκίτσο Χριστουγέννων καθώς το πακέτο φωτίζεται τώρα σαν χριστουγεννιάτικο δέντρο!

Εάν ο κεντρικός υπολογιστής απαντήσει με ένα πακέτο RST τότε η θύρα είναι κλειστή, τίποτα και η θύρα είναι ανοιχτή.

συμπέρασμα

Όπως μπορούμε να δούμε, το nmap είναι ένα ισχυρό εργαλείο και έχει σχεδιαστεί εξίσου για μυστική ή προφανή σάρωση. Ως τελευταίο πείραμα, δοκιμάστε την ακόλουθη εντολή ως έναν τρόπο να ανακαλύψετε ποιοι οικοδεσπότες είναι ζωντανοί στο τοπικό σας δίκτυο χωρίς να σαρώνουν πραγματικά τους οικοδεσπότες, αλλά μάλλον ζητώντας απλά τις διευθύνσεις MAC τους:

sudo nmap-PR -vv 192.168.1.1/24

Η σημαία -PR θα αναγκάσει το nmap να ζητήσει τη διεύθυνση MAC του κεντρικού υπολογιστή (χρησιμοποιώντας ARP) και θα σημάνει τον κεντρικό υπολογιστή ως ζωντανό αν λάβει απάντηση.

![Αγοράζει μια εκτεταμένη εγγύηση αξίζει την τιμή που πληρώνεται; [Γνώμη]](http://moc9.com/img/Warranty-AppleCare.jpg)